Entre as inúmeras ameaças cibernéticas existentes, os ataques de força bruta se destacam como uma das técnicas mais antigas e persistentes usadas por cibercriminosos para obter acesso não autorizado a sistemas e dados.

Mas o que exatamente são ataques de força bruta e como eles funcionam? Neste artigo, vamos desvendar os segredos dos ataques de força bruta, desde sua definição básica e mecanismos operacionais até os exemplos históricos mais notáveis. Também falaremos sobre os objetivos dos atacantes, as consequências desses ataques e, o mais importante, as medidas que podem ser adotadas para preveni-los e proteger seus dados. Entender esses aspectos é fundamental para reforçar a segurança e mitigar os riscos associados aos ataques de força bruta.

Conteúdo

Introdução aos ataques de força bruta:

Um ataque de força bruta, é um método utilizado por cibercriminosos para descobrir senhas, chaves de criptografia ou outras informações protegidas por meio de tentativas e erros. É como tentar abrir uma fechadura testando todas as combinações possíveis até encontrar a correta. No contexto cibernético, essa técnica se baseia na tentativa persistente de adivinhar senhas, códigos de acesso ou outras informações confidenciais através da enumeração metódica de todas as combinações possíveis, até obter sucesso.

Funcionamento Básico: Imagine um cofre digital protegido por uma senha de 4 dígitos. Um invasor utilizando um ataque de força bruta simplesmente testaria todas as combinações de 0000 a 9999, uma por uma, até encontrar a senha correta. Essa estratégia, apesar de simples, pode ser extremamente eficiente, especialmente quando direcionada a senhas fracas ou facilmente adivinháveis.

Como funcionam os ataques de força bruta:

Os ataques de força bruta são basicamente processos de tentativa e erro. O atacante utiliza um script ou programa que gera e testa combinações de caracteres repetidamente até que a senha correta seja descoberta. A eficácia do ataque depende da complexidade da senha e da capacidade computacional disponível.

Existem vários tipos de ataques cibernéticos que podem ser considerados como ataques de força bruta, cada um com diferentes níveis de eficácia. Senhas simples, compostas apenas por números ou letras minúsculas, podem ser descobertas instantaneamente por ferramentas automatizadas. Por outro lado, senhas mais complexas — com até 18 caracteres, misturando letras maiúsculas e minúsculas, números e caracteres especiais — são praticamente impossíveis de quebrar por força bruta.

Para proteger contra esses ataques, muitas plataformas adicionam camadas extras de segurança, como criptografia, para proteger suas informações.

Ferramentas e técnicas comuns usadas em ataques de força bruta:

- Ferramentas automatizadas: Softwares como Hydra, John the Ripper, e Aircrack-ng são frequentemente usados para automatizar o processo de tentativa e erro.

- Reciclagem de credenciais: Este tipo de ataque de força bruta utiliza credenciais já obtidas por meio de invasões anteriores, vazamentos de dados ou aquisição em mercados da dark web. A NordVPN conduziu um estudo sobre o mercado da Dark Web, revelando que hackers podem comprar credenciais por valores irrisórios e usá-las para acessar várias plataformas.

Por exemplo, quando criminosos adquirem suas credenciais de login do Facebook, podem tentar usar as mesmas credenciais para acessar outras redes sociais, e-mails, plataformas e até contas bancárias. É crucial evitar usar a mesma senha para várias contas para se proteger contra esse tipo de ataque.

Ataque de dicionário: Nesta modalidade, o hacker utiliza um banco de combinações de senhas, um “dicionário”, para tentar adivinhar a senha. Muitos usuários escolhem senhas baseadas em nomes pessoais, cidades, objetos e animais de estimação, tornando-as mais vulneráveis. Hackers também adicionam senhas comuns, como “senha123” ou “12345”, aos seus bancos de dados.

Ataque de força bruta simples: Nesta categoria, o ataque de força bruta é realizado manualmente, sem o uso de programas automatizados. Embora seja menos sofisticado, pode ter sucesso, especialmente devido à quantidade de pessoas que usam senhas simples, como “123456”.

Ataque híbrido de força bruta: O ataque híbrido de força bruta combina métodos de dicionário com mecanismos de força bruta. O ataque começa com uma lista de combinações básicas e depois faz combinações mais complexas com a ajuda de software especializado.

Diferença entre ataques de força bruta online e offline:

- Online: O atacante tenta adivinhar a senha diretamente no sistema alvo. Esse método é mais lento devido a limitações de velocidade de conexão e medidas de segurança, como o bloqueio de contas após várias tentativas falhadas.

- Offline: O atacante tem acesso a um arquivo de senhas criptografadas e tenta decifrá-las localmente, o que permite um número muito maior de tentativas por segundo, especialmente se tiver acesso a hardware poderoso.

Qual o motivo por trás dos ataques de força bruta?

Os ataques de força bruta, apesar de exigirem paciência e recursos consideráveis, podem levar meses ou até anos para decifrar com sucesso uma senha ou chave de criptografia. No entanto, as recompensas potenciais são enormes, o que motiva os cibercriminosos a continuar utilizando essa técnica. Abaixo, estão alguns dos principais motivos por trás desses ataques:

Explorar anúncios ou dados de atividades:

Hackers podem lançar ataques de força bruta em sites com o objetivo de obter lucro financeiro através de comissões publicitárias. Métodos comuns incluem:

- Colocar anúncios de spam: Ao invadir um site popular, os hackers inserem anúncios de spam, permitindo que ganhem dinheiro cada vez que um anúncio é clicado ou visualizado por um visitante.

- Redirecionamento de tráfego: Hackers redirecionam o tráfego de sites legítimos para sites de anúncios comissionados ilegais, aumentando seus ganhos.

- Infecção com malware: Sites e visitantes são infectados com malware, como spyware, que rastreia a atividade do usuário. Os dados coletados são vendidos aos anunciantes sem o consentimento dos usuários.

Roubo de dados pessoais:

Invadir contas pessoais pode fornecer uma vasta quantidade de dados, desde detalhes financeiros e contas bancárias até informações médicas confidenciais. Uma vez com acesso, os invasores podem:

- Roubar identidade: Usar os dados para se passar pela vítima, roubando dinheiro e vendendo credenciais a terceiros.

- Violações de dados corporativos: Hackers podem acessar bancos de dados sensíveis de organizações, roubando dados pessoais em massa.

Espalhar Malware

Muitas vezes, os ataques de força bruta não são pessoais. Hackers podem querer apenas causar destruição e demonstrar suas habilidades maliciosas através de:

- Distribuição de malware: Enviando e-mails ou SMS com malware, ocultando-o em sites falsificados ou redirecionando visitantes para sites maliciosos.

- Acesso a sistemas e redes: Uma vez que o computador de um usuário está infectado, o invasor pode usar isso como ponto de partida para lançar ataques mais amplos contra organizações.

Sequestro de Sistemas para Atividades Maliciosas:

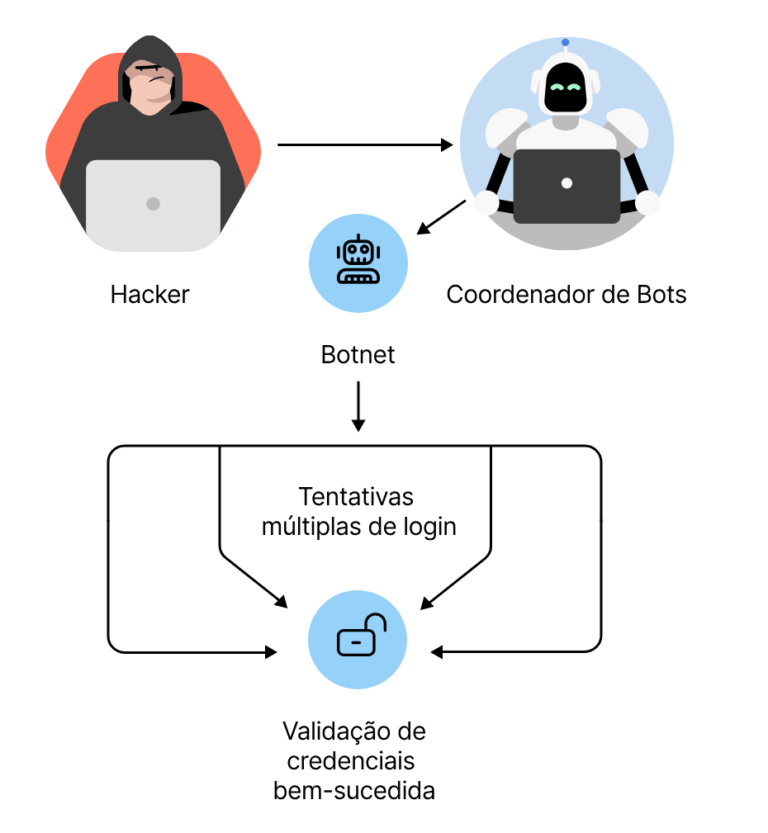

Ataques de força bruta podem ser usados para comprometer dispositivos e usá-los em botnets, que lançam ataques mais amplos, como:

- Ataques de negação de serviço distribuído (DDoS): Esses ataques visam sobrecarregar as defesas e sistemas de segurança do alvo, utilizando vários dispositivos comprometidos.

Destruição da reputação de empresas ou sites:

Hackers também lançam ataques de força bruta com a intenção de prejudicar a reputação de uma organização, resultando em:

- Roubo de dados: Isso causa danos financeiros e enormes prejuízos à reputação.

- Infecção de sites com conteúdo ofensivo: Sites podem ser invadidos e infestados com textos e imagens obscenas, prejudicando sua reputação e possivelmente resultando na remoção do site.

Exemplos históricos de ataques de força bruta

- Ataque ao Joomla (2013): O CMS Joomla foi alvo de um ataque de força bruta que explorou fraquezas em seus sistemas de autenticação, resultando em inúmeras invasões de sites.

- Ataque ao iCloud da Apple (2014): Um dos casos mais conhecidos foi o vazamento de fotos privadas de celebridades, que resultou de um ataque de força bruta ao serviço de backup em nuvem da Apple.

- Ataque ao LinkedIn em (2016): Mais de 100 milhões de senhas de usuários do LinkedIn foram roubadas após um ataque de força bruta bem-sucedido.

Consequências dos ataques de força bruta

Os ataques de força bruta têm consequências devastadoras tanto para indivíduos quanto para organizações, abrangendo desde a perda de privacidade e identidade até o comprometimento de dados sensíveis e danos financeiros significativos.

Impacto para Indivíduos

- Perda de Privacidade: Um dos impactos mais imediatos para os indivíduos é a perda de privacidade. Quando um ataque de força bruta é bem-sucedido, o invasor obtém acesso a contas pessoais, incluindo e-mails, redes sociais e plataformas de serviços. Isso permite que os hackers vasculhem mensagens privadas, fotos e outros dados sensíveis.

- Roubo de Identidade: Com acesso a informações pessoais, os invasores podem roubar a identidade da vítima. Isso pode levar a uma série de problemas, como a criação de contas bancárias falsas, solicitação de empréstimos em nome da vítima e outras atividades fraudulentas.

- Perdas Financeiras: Acesso a contas bancárias e informações financeiras pode resultar em perdas monetárias diretas. Hackers podem transferir fundos, fazer compras não autorizadas e causar danos financeiros significativos.

Impacto para Organizações

- Comprometimento de Dados Sensíveis:

Organizações armazenam uma vasta quantidade de dados confidenciais, desde informações de clientes até segredos comerciais. Um ataque de força bruta bem-sucedido pode expor esses dados, resultando em violações de privacidade e possíveis ações legais. - Interrupção de Serviços:

Além do comprometimento de dados, ataques de força bruta podem causar interrupções nos serviços. Sistemas críticos podem ser inacessíveis, resultando em perda de produtividade e confiança dos clientes. - Danos à Reputação:

A reputação de uma organização pode ser gravemente danificada após um ataque. A confiança dos clientes e parceiros comerciais pode ser abalada, resultando em perda de negócios e dificuldade para recuperar a credibilidade no mercado. - Perdas Financeiras Significativas:

Além dos custos associados à resposta e mitigação do ataque, as organizações podem enfrentar multas e penalidades regulatórias. As perdas financeiras incluem não apenas a recuperação dos sistemas, mas também a perda de receitas devido à interrupção dos negócios e à deterioração da imagem pública.

Casos reais e estatísticas relevantes:

De acordo com um relatório da Verizon de 2023, cerca de 16% das violações de dados envolveram ataques de força bruta. Essa estatística sublinha a prevalência e o impacto contínuo desses ataques em diversos setores.

Em 2020, um estudo da Rapid7 identificou que ataques de força bruta contra protocolos RDP (Remote Desktop Protocol) aumentaram significativamente devido ao aumento do trabalho remoto durante a pandemia de COVID-19. O estudo revelou que, com a transição massiva para o trabalho remoto, muitos sistemas ficaram vulneráveis a ataques de força bruta, resultando em um aumento drástico nas tentativas de acesso não autorizado.

Os ataques de força bruta são uma ameaça constante no cenário da cibersegurança. Tanto indivíduos quanto organizações devem estar cientes dos riscos e tomar medidas preventivas robustas para mitigar esses ataques. A implementação de autenticação multifator, uso de senhas fortes e únicas, e monitoramento constante de atividades suspeitas são passos essenciais para proteger dados e manter a segurança.

Como evitar ataques de força bruta:

Implementar uma boa higiene cibernética é a melhor forma de se proteger contra ataques de força bruta. Melhores hábitos em relação a senhas, uso de autenticação de múltiplos fatores e a utilização de software de segurança robusto são medidas essenciais para prevenir tentativas de invasão.

Senhas Complexas:

Escolher senhas seguras é a primeira linha de defesa contra ataques de força bruta.

Veja algumas dicas para fortalecer suas senhas:

- Use senhas exclusivas para cada conta: Senhas exclusivas garantem que, se uma senha for comprometida, outras contas não serão afetadas.

- Senhas longas e complexas: Utilize combinações de letras maiúsculas e minúsculas, números e caracteres especiais. Quanto mais longa e complexa a senha, melhor.

- Geradores de senhas: Utilize geradores automáticos de senhas fornecidos por sites ou gerenciadores de senhas. Esses geradores criam sequências aleatórias e seguras.

- Evite identificadores comuns:Não utilize informações pessoais como nomes, datas de nascimento, ou times de futebol nas suas senhas.

Dica: Use um gerenciador de senhas para armazenar e gerar automaticamente senhas seguras para suas contas, evitando a necessidade de lembrar todas elas. A solução MySafe da SenhaSegura é uma excelente opção como cofre de senhas, oferecendo uma solução segura e confiável para a gestão de credenciais.

Autenticação Multifator (MFA):

A autenticação multifator (MFA) exige que você forneça pelo menos dois tipos diferentes de credenciais para acessar uma conta:

- Códigos de uso único: Enviados via SMS ou gerados por aplicativos de autenticação.

- Identificadores biométricos: Impressão digital, reconhecimento facial ou leitura de íris.

O uso de MFA adiciona uma camada extra de segurança, tornando muito mais difícil para os invasores acessarem suas contas mesmo que obtenham suas senhas. Recomendamos o uso de soluções de MFA da Microsoft, como o Microsoft 365 MFA e o AuthPoint da WatchGuard para adicionar um nível ainda maior de segurança para o acesso a contas e sistemas críticos da empresa.

VPN (Rede Privada Virtual):

Configurar uma VPN oferece uma camada adicional de defesa, especialmente ao se conectar a redes Wi-Fi públicas. VPNs criptografam seu tráfego de internet, dificultando a interceptação de dados por hackers.

Para garantir uma proteção robusta, sugerimos o WatchGuard Firebox e o FortiGate da Fortinet para assegurar a proteção da rede corporativa em qualquer lugar.

Proteção de endpoints:

A proteção de endpoint vai além da simples detecção e prevenção de malware. Ela engloba uma série de medidas e ferramentas que visam proteger os dispositivos finais, como computadores, smartphones e tablets, contra uma vasta gama de ameaças cibernéticas.

- Monitoramento e Detecção de Ameaças: Soluções de proteção de endpoint monitoram continuamente os dispositivos para detectar atividades suspeitas ou anômalas. Isso inclui a identificação de tentativas de acesso não autorizadas, execução de programas desconhecidos e comportamentos que possam indicar a presença de malware ou outras ameaças.

- Atualizações e Patches Automatizados: Manter todos os softwares e sistemas operacionais atualizados é essencial para proteger os endpoints contra vulnerabilidades conhecidas. Soluções de proteção de endpoint automatizam o processo de atualização, aplicando patches de segurança assim que são lançados pelos fornecedores.

- Gestão Centralizada: Soluções avançadas de proteção de endpoint oferecem uma gestão centralizada, permitindo que os administradores de TI monitorizem e gerenciem a segurança de todos os dispositivos na rede a partir de um único painel. Isso facilita a implementação de políticas de segurança consistentes e a rápida resposta a incidentes.

Para investigar e responder a estes ataques, a Evernow implementa soluções de EDR/XDR como o Microsoft Defender for Endpoint e Palo Alto Networks Cortex XDR, que proporcionam uma proteção abrangente e eficaz contra uma ampla gama de ataques.

CAPTCHA:

CAPTCHA é um sistema de verificação que diferencia humanos de bots. Ao solicitar, por exemplo, que você selecione todas as imagens com um determinado objeto ou insira um texto mostrado, o CAPTCHA impede que ferramentas automatizadas de ataque de força bruta façam múltiplas tentativas de inserção de senhas. Empresas e proprietários de sites podem implementar CAPTCHAs para aumentar a segurança de suas plataformas.

Limitar Tentativas de Acesso:

Se você gerencia um site, limite o número de tentativas de login permitidas:

- Plugins de segurança: Utilize plugins para bloquear temporariamente endereços IP após várias tentativas falhas de login.

- Monitoramento de acessos: Configure alertas para tentativas de login suspeitas.

Limitar tentativas de acesso dificulta ataques de força bruta, mas não elimina completamente o risco. É importante combinar essa medida com outras práticas de segurança.

Responsabilidade Pessoal:

Embora muitas medidas possam ser implementadas por organizações e administradores de sistemas, a segurança online também é uma responsabilidade individual:

- Atualize regularmente seu software de segurança: Mantenha seu antivírus e outros programas de segurança sempre atualizados.

- Educação e conscientização: Mantenha-se informado sobre as melhores práticas de segurança e siga as recomendações para proteger suas contas.

Suspeita que sua empresa está no radar dos hackers?

Assegure a continuidade dos seus negócios e a segurança dos seus dados com as melhores soluções de cibersegurança do mercado. Fale com um de nossos especialistas.